思科设备配置端口安全的基本实施步骤

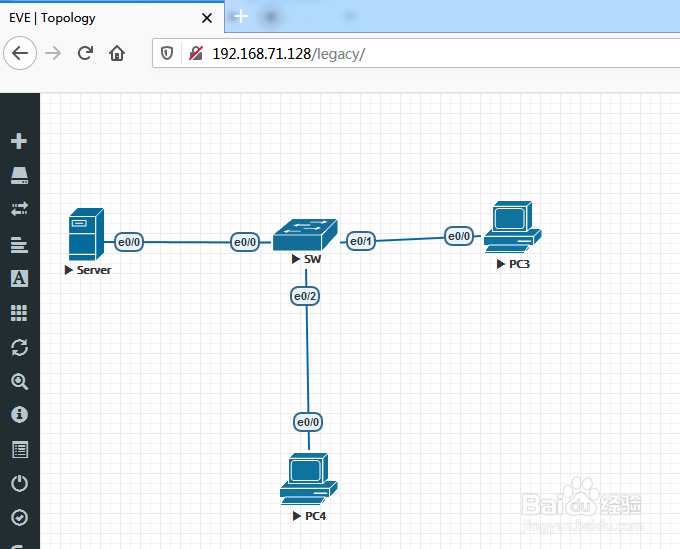

1、我们首先为接下来的实验搭建一个简单的实验用的拓扑图,如下图所示开启所有设备;

2、下面为两个PC和一个Server设备配置IP地址,配置成一个广播域下,如下图所示方便后面的实验验证;

3、配置完成后,我们验证一下各个设备是否能够通信,如下图所示我们用PC4去ping PC3与Server;

4、在SW上配置二层端口安全特性,配置信息如下图所示我们只在SW的e0/2接口对PC4做端口安全;

5、下面我们到PC4上修改与交换机SW的接口的MAC地址,如下图所示查看修改后的PC4是否还能正常通信;

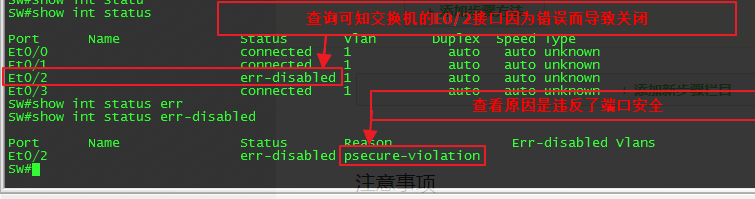

6、上述我们可以看到修改了终端的MAC地址后,就实现保护不能通信了,如下图所示我们查看交换机上的接口状态;

7、此时我们也可修改交换机的端口安全的MAC地址来实现再次通信,如下图所示集体的配置信息;

8、此时再次到PC4上验证,通信正常,如下图所示这就实现了二层安全端口安全的配置了。